Inhaltsverzeichnis

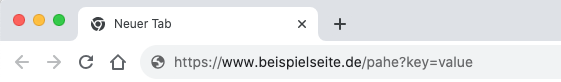

Beim Surfen im Internet wirst du vielleicht gelegentlich auf unerwartete URL-Parameter in den Links von Websites stoßen. Zum Beispiel bei der Navigierung durch eine Seite oder Blog ändert sich im Adressfeld des Browsers die Länge der angezeigten URL oder es werden krytische Zeichenfolgen angezeigt.

In diesem Blog-Artikel werden wir genauer untersuchen, was unerwartete URL-Parameter sind, mögliche Gründe für ihr Auftreten erläutern und wie du in solchen Fällen angemessen reagieren und deine Website besser schützen kannst.

Was sind URL-Parameter?

URL-Parameter sind Zeichenfolgen von Text oder Zahlen, die an eine URL angehängt werden. Sie dienen dazu, Informationen zwischen Webseiten oder Servern auszutauschen. Zum Beispiel können sie verwendet werden, um den Ursprung (Referrer) einer Website oder die Seitennummer in einer Liste von Suchergebnissen zu identifizieren.

Warum erscheinen unerwartete URL-Parameter?

Es gibt verschiedene Gründe, warum du beim Surfen auf unerwartete URL-Parameter stoßen könntest:

- Tracking und Analyse: Website-Betreiber verwenden sie oft, um den Verkehr zu verfolgen und zu analysieren. Sie enthalten normalerweise Informationen darüber, von welcher Website oder Quelle ein Besucher kommt.

- Fehlerhafte Verlinkung: Manchmal werden Links fehlerhaft erstellt und Parameter werden versehentlich oder unsachgemäß hinzugefügt.

- Drittanbieter-Software: Wenn eine Website Drittanbieter-Software oder Plugins verwendet, können diese automatisch Parameter hinzufügen, um bestimmte Funktionen oder Analysen durchzuführen.

Beispiel für einen harmlosen Parameter

Ein harmloser Parameter könnte so aussehen:

?ref=google.comIn diesem Fall handelt es sich wahrscheinlich um einen Verweis (Referrer), der anzeigt, dass der Besucher von der Google-Suchmaschine zur Website gelangt ist. Dies ist eine übliche Tracking-Methode und keine Sicherheitsbedrohung.

Unerwartete und potenziell problematische Parameter

Dennoch ist es wichtig zu beachten, dass nicht alle unerwarteten URL-Parameter harmlos sind. Wenn du Parameter siehst, die dir seltsam oder bedenklich erscheinen, solltest du vorsichtig sein. Einige Anzeichen für problematische Parameter könnten sein:

- Bösartige Aktivität: Plötzliche, unerwartete Parameter von unbekannten oder verdächtigen Quellen könnten auf bösartige Aktivitäten hinweisen.

- Denial-of-Service (DoS): Angreifer könnten versuchen, die Website durch wiederholte Anfragen mit unerwarteten Parametern zu überlasten.

- Website-Kompromittierung: Unerwartete Parameter könnten auf eine mögliche Kompromittierung der Website hinweisen.

Ein beunruhigender Parameter könnte so aussehen:

?payload=%3C%3Fphp%20echo%20shell_exec(%24_GET%5B%22cmd%22%5D)%3B%20%3F%3EDieser Parameter enthält bösartigen Code, der darauf hinweisen könnte, dass ein Angreifer versucht, eine Schwachstelle auszunutzen. Der Parameter enthält PHP-Code, der es einem Angreifer ermöglichen würde, Befehle auf dem Server auszuführen und potenziell die Kontrolle über die Website zu übernehmen. Ein prominentes Beispiel für eine solche Schwachstelle ist der ThinkPHP-Exploit.

ThinkPHP ist ein PHP-Framework, das von vielen Webanwendungen verwendet wird. In der Vergangenheit gab es Sicherheitslücken in ThinkPHP, die von Angreifern ausgenutzt werden konnten. Beim ThinkPHP-Exploit versuchen Angreifer, diese Schwachstellen auszunutzen

Wie solltest du reagieren?

Wenn du auf unerwartete URL-Parameter stößt und dich fragst was zu tun ist, folge diesen Schritten:

Verlasse die Website: Wenn die Parameter verdächtig erscheinen, verlasse die Website sofort.

Kontaktiere den Website-Betreiber: Informiere den Betreiber der Website über die verdächtige Aktivität.

Sicherheitsüberprüfung: Wenn du der Website-Betreiber bist, führe eine gründliche Sicherheitsüberprüfung durch, um sicherzustellen, dass deine Website sicher ist.

Schutzmaßnahmen ergreifen: Implementiere geeignete Sicherheitsmaßnahmen, um deine Website und deine Benutzer zu schützen.

Maßnahmen für Website-Betreiber (Schritt für Schritt)

Als Website-Betreiber ist in der Gefahrensituation einiges zu tun. Hier haben wir detaillierte Schritte gesammelt und aufgearbeitet, die du ergreifen kannst:

Schritt 1: Überprüfe die Logs

Server-Logs finden:

Melde dich bei deinem Hosting-Dashboard oder -Konto an und suche nach einer Option wie „Server Logs“, „Access Logs“ oder „Error Logs“. Diese Logs erfassen normalerweise alle Anfragen an deine Website und potenzielle Fehler.

Anwendungs- oder CMS-Logs finden:

Wenn deine Website ein Content-Management-System (CMS) wie WordPress verwendet, überprüfe im CMS selbst die zusätzlichen Logs oder Protokolle.

Schritt 2: Untersuche die Logs

Server-Logs überprüfen:

Öffne die Server-Logs und suche nach ungewöhnlichen IP-Adressen oder URL-Parametern. Notiere dir alle verdächtigen Aktivitäten.

Anwendungs- oder CMS-Logs überprüfen:

Öffne die Anwendungs- oder CMS-Logs und suche nach ähnlichen Anomalien wie oben beschrieben.

Schritt 3: Notiere und Bewahre die Informationen auf

Notiere alle verdächtigen Aktivitäten und speichere eine Kopie der Logs in einem sicheren Verzeichnis.

Schritt 4: Bereinigung eines kompromittierten Systems

Wenn du Anzeichen einer Kompromittierung feststellst, ist es wichtig, die Website zu bereinigen, bevor du weitere Schritte unternimmst. Dies kann das Entfernen von schädlichem Code, das Schließen von Sicherheitslücken und das Wiederherstellen von sauberen Backups umfassen.

Einen ausführlichen Artikel zur Bereinigung deiner Website (am Beispiel von WordPress) haben wir in einem anderen Artikel beschrieben. Du findest ihn hier.

Wenn du bei der Durchführung dieser Schritte unsicher bist oder zusätzliche Hilfe benötigst, dann melde dich gern bei uns. Die Tortuga Experten stehen dir zur Verfügung, um dir bei der Sicherung deiner Website zu helfen und aufkommende Bedrohungen zu beseitigen.

Schritt 5: Aktualisiere und sichere die Website (Beispiel für WordPress)

WordPress-Core Dateien aktualisieren:

Melde dich im WordPress-Admin-Bereich an, prüfe auf Updates und aktualisiere den WordPress-Kern sowie Themes und Plugins.

Backup deiner Website:

Installiere ein Backup-Plugin, führe ein vollständiges Backup durch und speichere es sicher.

Stärkere Sicherheitsmaßnahmen implementieren:

Ändere Standard-Zugangsdaten, installiere ein Sicherheits-Plugin und aktiviere die Zwei-Faktor-Authentifizierung.

Aktualisiere individuelle Website-Konfigurationen:

Überprüfe die Datei wp-config.php und die .htaccess Datei auf verdächtige Einträge.

Die wp-config.php Datei ist eine kritische Datei für deine WordPress-Website und enthält wichtige Konfigurationseinstellungen, einschließlich der Datenbankverbindung und Sicherheitseinstellungen. Es ist wichtig sicherzustellen, dass sie nicht kompromittiert wurde.

Öffne die wp-config.php Datei in einem Texteditor und überprüfe sie auf verdächtige Einträge oder Codefragmente. Achte insbesondere auf unbekannte Variablen oder Funktionen, die nicht zu den Standardeinstellungen gehören.

Beispiel für eine saubere wp-config.php Datei:

<?php

define('DB_NAME', 'deinedatenbank');

define('DB_USER', 'deinbenutzername');

define('DB_PASSWORD', 'deinpasswort');

define('DB_HOST', 'localhost');Beispiel für eine kompromittierte wp-config.php Datei:

<?php

define('DB_NAME', 'deinedatenbank');

define('DB_USER', 'deinbenutzername');

define('DB_PASSWORD', 'deinpasswort');

define('DB_HOST', 'localhost');

// Kompromittierter Code

$evil_code = 'Hacker-Code-hier';Wenn du verdächtige Einträge findest, entferne sie sofort aus der Datei und speichere sie. Stelle sicher, dass die Konfigurationseinstellungen korrekt und sicher sind.

Die .htacess Datei ist eine Konfigurationsdatei für den Apache-Webserver und wird häufig für URL-Umleitungen und Sicherheitseinstellungen verwendet. Sie sollte ebenfalls auf verdächtige Einträge überprüft werden.

Öffne die .htacess Datei in einem Texteditor und suche nach ungewöhnlichen oder verdächtigen Zeilen, die nicht von dir hinzugefügt wurden.

Beispiel für eine saubere .htacess Datei:

# BEGIN WordPress

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteBase /

RewriteRule ^index\.php$ - [L]

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteRule . /index.php [L]

</IfModule>

# END WordPressBeispiel für eine kompromittierte .htacess Datei:

# BEGIN WordPress

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteBase /

RewriteRule ^index\.php$ - [L]

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteRule . /index.php [L]

</IfModule>

# END WordPress

# Kompromittierte Zeilen

RewriteRule ^malicious-url$ http://malicious-site.com [R=301,L]Wenn du verdächtige Einträge findest, entferne sie aus der Datei und speichere sie erneut.

Achte darauf, vor der Bearbeitung dieser Dateien immer eine Sicherungskopie anzulegen. Falls du auf verdächtige Einträge stößt, die du nicht sicher entfernen kannst, solltest du dich an einen erfahrenen Entwickler oder einen Sicherheitsexperten wenden, um Hilfe zu erhalten.

Überwache deine Website:

Um verdächtige Aktivitäten auf deiner Website zu erkennen und darauf zu reagieren, gibt es verschiedene Tools und Plugins. So kannst du beispielsweise Wordfence in deinem WordPress nutzen oder auch eine externe Anwendung wie den Tortuga Website Monitor.